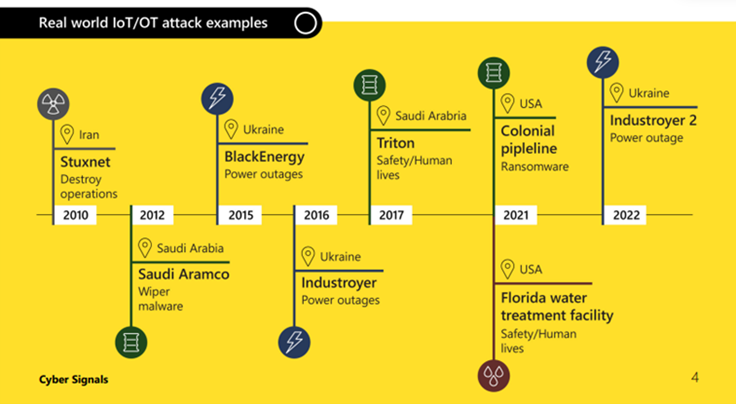

Kibernetičku sigurnost do nedavno je rješavao IT odjel, ali danas je to postao jedan od ključnih izazova postojanja mnogih tvrtki i organizacija. Prema Cyber Signals izvještaju, napadi na lozinke porasli su na čak 74%, a Microsoft je do sada uspješno uklonio više od 10.000 domena cyber kriminalaca. Internet-of-Things (IoT) uređaji i operativne tehnologije (OT) brzo se razvijaju i povezuju kako bi se udovoljili zahtjevi različitih industrija. Međutim, ovaj brzi rast rezultirao je jednostavnijim potencijalnim ulazom za brojne napadače. To znači da uređaji poput kamera, pametnih zvučnika i sličnih komercijalnih uređaja mogu postati ulazne točke za napadače.

Napadači imaju različite motive za kompromitiranje raznih uređaja. Osim tipičnih prijenosnih računala i pametnih telefona, kibernetičkim napadima države postižu svoje vojne i ekonomske ciljeve, primjerice u slučaju napada Rusije na Ukrajinu. Napadači mogu zloupotrebljavati prijavne podatke zaposlenika ili iskoristiti pristup odobren dobavljačima treće strane i izvođačima radova kako bi dobili pristup mrežama. Zbog toga je potrebno uspostaviti sigurniji odnos između IT i OT te u obzir uzeti dodatne mjere poput kontrole pristupa i zaštite krajnjih točaka. Ove mjere mogu pomoći u identificiranju sumnjivih aktivnosti i omogućuju brze odgovore na potencijalne prijetnje.

Microsoft je objavio forenzički alat otvorenog koda za zajednicu koja se bavi obranom. Time bi mogao pomoći odgovornim osobama i sigurnosnim stručnjacima da bolje razumiju svoje okruženje i istraže moguće incidente. Osiguravanje kritične infrastrukture postao je globalni izazov. Microsoft preporučuje poduzimanje nekoliko ključnih koraka kako bi se taj izazov učinkovito riješio.

1. Zainteresirane strane u poslovnom okruženju trebaju međusobno surađivati kako bi mapirale svoje kritične točke u IT i OT okruženjima.

2. Zainteresirane strane zatim bi trebale identificirati koji su IoT i OT uređaji kritični sami po sebi, a koji su povezani s drugim kritičnim uređajima.

3. Važno je izvršiti analizu rizika kritičnih uređaja, fokusirajući se na potencijalne poslovne utjecaje različitih scenarije napada.

Za provedbu ove strategije, tvrtke bi trebale usvojiti nove i poboljšane sigurnosne politike temeljene na metodologiji Zero Trust i najboljim praksama. Ove politike trebaju pružiti holistički pristup sigurnosti, čime bi se omogućila besprijekorna zaštita od prijetnji. Također, ključno je usvojiti rješenje za sigurnost koje pruža kontinuirano praćenje te otkrivanje prijetnji i odgovor na njih. Uz to, sigurnosni bi timovi trebali imati specifičnu obuku za prijetnje koje dolaze iz IoT/OT sustava.

Tijekom sljedećih 5 godina, Microsoft će uložiti čak 20 milijardi dolara kako bi ubrzao napore integracije cyber sigurnosti i isporuke naprednih rješenja. Napadi pokazuju da niti jedna organizacija nije imuna na prijetnju koju predstavljaju dobro financirani i odlučni protivnici, a obrana od napada složen je proces koji ne završava nikada. Značajan utjecaj zaštite od kibernetičkih napada možemo osjetiti isključivo kroz zajedničko dijeljenje informacija i partnerstva.

Usporedi.hr za ispravan prikaz sadržaja ova stranica koristi anonimizirane kolačiće. U svakom trenutku možete kontrolirati i konfigurirati postavke kolačića u vašem Internetskom pregledniku. Više o kolačićima i Uvjetima korištenja te prikupljanja i obrade podataka o našim korisnicima, možete pročitati u Uvjetima korištenja.

Usporedi.hr je web-stranica dostupna na adresi http://www.usporedi.hr. Vlasnik stranice je tvrtka Usporedi d.o.o., Kninski trg 9, 10000 Zagreb, Hrvatska, OIB: 79092006943 www.usporedi.hr, email: admin@usporedi.hr, Poslovna banka: PBZ dd, žiro racun: 2340009-1110365335 Društvo je upisano u registar Trgovackog suda u Zagrebu. Temeljni kapital društva iznosi 20.000,00 kn i uplacen je u cijelosti. Direktor Matko Pecotic, zastupa društvo samostalno. ISSN 1849-0247 | Glavni urednik: Matko Pecotić | Online od 2007.

Kada posjetitelji napišu komentar na web-stranici mi prikupljamo podatke prikazane u formi komentara, IP adresu posjetitelja kao i string korisničkog agenta preglednika kako bismo lakše detektirali spam. Moguće je da je anonimiziran string kreiran iz vaše adrese e-pošte (koji se također zove hash) dostavljen Gravatar servisu kako bi provjerili koristite li ga. Pravila privatnosti Gravatar servisa dostupna su ovdje: https://automattic.com/privacy/. Nakon odobrenja vašeg komentara, vaša profilna slika je javno vidljiva u kontekstu vašeg komentara.

Ako prenesete sliku na web-stranicu, trebali bi izbjegavati prijenos slika koje imaju ugrađene podatke o lokaciji (EXIF GPS). Posjetitelji web-stranice mogu ih preuzeti i izdvojiti bilo koje podatke o lokaciji iz slika sa web-stranice.

Putem kontakt maila, korisnici nam se mogu direktno javiti. Poslane podatke iz kontakt forme čuvamo određeno vrijeme zbog usluga korisnicima, ali ih ne koristimo za marketinšku namjenu.

Ako napišete komentar na našoj web-stranici, možete odabrati da spremite ime, adresu e-pošte i web-stranicu u kolačiće. Ovo je kako bi vam olakšali ponovno komentiranje, da ne morate ponovno unositi te informacije. Ovi kolačići traju godinu dana. Ako imate račun i prijavite se na ovu web-stranicu, postaviti ćemo privremeni kolačić kako bi utvrdili da li vaš preglednik prihvaća kolačiće. Ovaj kolačić ne sadrži osobne podatke i briše se kada ugasite preglednik. Kada se prijavite, također ćemo postaviti nekoliko kolačića kako bi sačuvali vaše podatke o prijavi i vaše postavke zaslona. Kolačići prijave traju dva dana, i kolačići postavki zaslona traju godinu dana. Ako odaberete “Zapamti me”, vaša prijava će trajati dva tjedna. Ako se odjavite s računa, kolačići prijave biti će uklonjeni. Ako uredite ili objavite članak, dodatni kolačić biti će spremljen u vašem pregledniku. Ovaj kolačić ne sadrži osobne podatke i samo ukazuje na ID objave članka koji ste upravo uredili. Kolačić istekne nakon 1 dana.

Članci na ovoj web-stranici mogu sadržavati ugrađeni sadržaj (npr. video, slike, članke, itd.). Ugrađeni sadržaj sa drugih web-stranica ponaša se istovjetno kao da je posjetitelj posjetio tu drugu web-stranicu. Ove web-stranice možda prikupljaju podatke o vama, koriste kolačiće, imaju ugrađeno dodatno praćenje od trećih strana, i nadgledaju vašu interakciju s tim ugrađenim sadržajem, uključujući praćenje vaše interakcije s ugrađenim sadržajem ako imate račun i prijavljeni ste na web-stranici.

Za analizu prometa ova stranica koristi Google Analytics, kao i analitički softver na poslužitelju stranice. S kime dijelimo vaše podatke U ovoj sekciji trebate imenovati i navesti sve pružatelje usluga s kojima dijelite podatke web-stranice, uključujući partnere, servise temeljene u oblaku, servise za obradu plaćanja, pružatelje usluga trećih strana, i navesti koje podatke dijelite s njima i zašto. ako je moguće stavite poveznicu do njihovih pravila privatnosti. Po izvornim postavkama WordPress ne dijeli bilo koje osobne podatke s ikome. Koliko dugo čuvamo vaše podatke Ako napišete komentar, komentar i njegovi meta podaci su sačuvani zauvijek. To je zato da možemo automatski prepoznati i odobriti buduće komentare, umjesto da ih držimo na čekanju za odobrenje. Za korisnike koji se registriraju na našoj web-stranici (ako ih ima), mi također pohranjujemo osobne podatke koje navedu u njihovim korisničkim profilima, Svi korisnici mogu vidjeti, urediti, ili obrisati svoje osobne podatke u bilo koje vrijeme (osim što ne mogu promijeniti svoje korisničko ime). Administratori web-stranice također mogu vidjeti i urediti te informacije.

Ako imate račun na ovoj web-stranici, ili ste pisali komentare, možete zatražiti primanje izvozne datoteke osobnih podataka koje imamo o vama, uključujući sve podatke koje ste nam dostavili. Također možete zatražiti brisanje svih osobnih podataka koje imamo o vama. Ovo ne uključuje bilo koje podatke koje smo obavezni držati za administrativne, pravne ili sigurnosne namjene.

Komentari posjetitelja mogu se provjeriti putem automatske usluge za otkrivanje neželjene pošte.

Za više podataka nas možete kontaktirati na e-mail admin@usporedi.hr

Vaše korisničke podatke ne dijelimo trećim stranama, niti ih koristimo u marketinške ili bilo koje druge svrhe.